王宝强做梦也想不到,有一天会因为包贝尔而上了个热搜。

在很多人看来,这两人八竿子打不着关系。

却因为一个“金扫帚奖”,让很多人把他们放在一起比较。

王宝强和包贝尔,一个在得知自己获得“金扫帚奖”后,欣然前往领奖,

一个却愤怒不已,展开骂战。

格局孰高孰低,一目了然。

其实,两人的较量,早在多年前就开始了。

而这一切都拜一个人所赐,那就是徐峥。

01

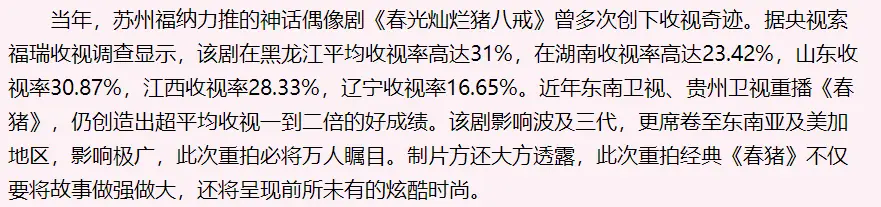

2000年,一部《春光灿烂猪八戒》横空出世。

这部神话偶像剧在播出后,掀起了收视狂潮。

它的收视率在湖南是23.42%,黑龙江31%,山东30.87%,江西28.33%,辽宁16.65%......

这个收视率,打败了当年很多大剧。

要知道,2001年播出的《大宅门》 ,收视率只有15.01%,《情深深雨蒙蒙》为11.2%,2002年赵本山的《刘老根》也只不过 9.7% 。

不出意外,“小龙女”陶虹,和“猪八戒”徐峥,一炮而红。

演技、机遇、运气,徐峥都具备了。

但人生有时候就是这样,快乐往往伴随着痛苦。

演完《春光灿烂猪八戒》后,虽然他很红,但也被打上了“猪八戒”的标签。

走在街上,有人对着他大喊“猪八戒”,去银行取款,柜台小姐叫他“猪八戒”......

连黄渤每次见到他,都要调侃一句:“猪八戒来了嘿!”

徐峥稍微胖了点,张国立笑道:“胖了啊,猪八戒”。

虽然很多人都是善意的调侃,还是多少让徐峥心里有些不舒服。

多年后,徐峥评价周立波的主持和表演“稍微草率了一点。”

周立波直接拿“猪”出来讽刺:“扮猪挺像,扮人挺囧。”

这两位上海老乡,句句不带脏字,但句句都在骂人。

这估计是吵架的最高境界了吧。

2002年,他出演《李卫当官》,虽然获得了不错的收视率,但遗憾的是,人们依然称他是“演李卫的猪八戒。”

更让他苦恼的是,很多类似的角色都来找他。

就像他的老婆陶虹所说的:“演了一个茄子,结果所有的紫色都来找你。”

说实在话,徐峥的外形在娱乐圈并不吃香。

2000年左右,黄磊、黄晓明、陈坤、陆毅、李亚鹏、胡兵等,哪一个不是又帅又火的偶像小生。

反观徐峥,20岁就开始秃头,后来直接剃了个光头,加上圆圆的脑袋,怎么看都像“地主家的傻儿子”。

不想接的戏找你,想怕的戏人家不要你,徐峥面临事业的瓶颈期。

后来,他干脆出来自己做导演。

“做导演就是为了给自己找一个好的角色。”

2010年,徐峥、王宝强主演的电影《人在囧途》大获成功。

这部制作成本仅仅700万的小制作电影,获得了3700多万的票房。

两年后,拿着光线传媒投资的3000万,他自导自演拍摄电影《泰囧》,开始了轰轰烈烈的导演之路。

合作完《泰囧》后,王宝强转投陈思诚的怀抱。

在记者会上他更是称:“ 《唐探》 比《泰囧》 好看。”

这浓浓的火药味,都预示了两人的分开不是那么简单。

02

2010年的《人在囧途》,很多人以为是徐峥导演的,其实是香港导演叶伟民。

这一年,堪称是王宝强的丰收年。

他主演了《集结号》、《我的兄弟叫顺溜》等口碑和收视率都非常高的电视,还加上一部《人在囧途》。

而早在几年前,王宝强就已经因为《天下无贼》和《士兵突击》,成为娱乐圈当然不让的大明星。

彼时的王宝强,风头正劲。

拍一部内地春运片,这种“内地公路题材喜剧”,叶伟民这个香港人多少显得有点“水土不服”。

于是,这个时候就是徐峥表现的机会了。

他不仅改剧本,还给王宝强、黄小蕾讲戏。

叶伟民说,徐峥帮了他很多。

徐峥的导演才华,初露锋芒。

《人在囧途》后,让徐峥更加坚定了当导演的决心。

写剧本、拉投资......作为一个新导演去筹拍《泰囧》,难度可想而知。

经过多方周旋,他艰难地说服了光线传媒老总王长田,拿到了3000万投资。

接下来就是挑选演员,这才是让徐峥最为难的。

因为大牌的演员请不动,也没那么多钱。

很多演员也看不上这种小制作,觉得没什么前途。

曹炳琨等人当时就拒演了,后来直言后悔得想抽自己。

后来,他去找好兄弟黄渤,真的是三顾茅庐。

后来看着愁眉不展的徐峥,于心不忍的黄渤只好答应了。

黄渤表示,片酬不要,但以投资的方式加入,以后拿分红。

除了黄渤外,徐峥也想到了另一个好兄弟王宝强。

王宝强也很仗义,知道好兄弟预算有限,只开出了200万的低片酬。

要知道,已经成为内地一线男明星的王宝强,这个价格绝对是友情价了。

谁都没有想到,《泰囧》上映后,拿下了12.69亿票房。

这个票房成绩,把华谊的冯小刚打了个落花流水。

要知道,他投资2.1亿的灾难片《1942》,最终票房只获得了3.64亿。

这也反应,这是一个“愚乐时代”。

严肃的历史剧,已经没什么人去看了。

不知道这是这个时代的幸,还是不幸。

连冯小刚都百思不得其解,哭丧着脸说:“为什么我用心拍的电影却赔了一个多亿?”

《泰囧》的以小博大,直接拉升了光线传媒的股价。

相比华谊,仅仅两个交易日,市值就蒸发了13亿。

彼时的徐峥,一朝得志,好不风光。

但在利益的分配上,就不是那么愉快了。

按照合约10%的的分成,徐峥至少可以拿到了一个亿,可谓是名利双收。

黄渤也顺利拿到了5000万。

这一度让黄渤十分懊恼,觉得钱投少了。

但说到郁闷,应该当属王宝强了。

作为戏份最多的他,只拿到了区区200万,这盛况就像和他无关一样。

按照合约办事,这本来没什么毛病。

但以中国的人情社会来说,一般都会送上“大红包”奖励。

而且,当初王宝强是本着救急的心态去的。

但徐峥作为土生土长的上海人,更讲究一切“按章办事”。

这件事,让王宝强心里多少有点疙瘩。

03

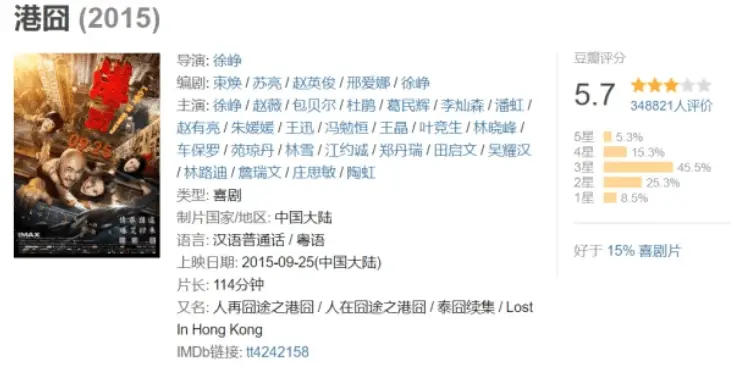

2015年,已经摸着了商业喜剧脉的徐峥,摩拳擦掌再次推出“囧系列”,筹拍电影《港囧》。

演员选择上,王宝强当然不让成为了男主角的第一人选。

当初在写剧本的时候,编剧就是照着王宝强的形象写的。

据说由于《泰囧》的教训,王宝强也提出了投资分红的形式加入。

最终的结果,徐峥拒绝了。

不管传言真假,可以肯定的是,他们谈崩了。

取代王宝强的,是包贝尔。

徐峥对外的解释是,王宝强没有档期。

几年后,徐峥更是称:

“不管有多高的票房,我都不会用他了!”

“要是请他来演,估计所有人的目光都会在他身上吧,谁还会看我啊。”

前面一句话,或许才是他的真心话。

在面对记者时,王宝强坦言道:“想看《泰囧2》,就要关注《港囧》,不过《港囧》里面没有我,哈哈”。

演员阵容官宣后,不出意外地引起了轩然大波。

因为,王宝强在囧系列中,是名副其实的灵魂人物。

电影中的笑点,几乎都是他一个人贡献的。

要没了王宝强,这个IP就没有了其意义。

况且,包贝尔不管是咖位还是喜剧效果,都不能和王宝强相提并论。

在此之前,包贝尔并没有什么让人印象深刻的角色,不管是《致青春》里的备胎“张开”,还是《宫锁珠帘》里的苏公公,都只是不起眼的小人物。

所以,网友开始抵制包贝尔,并让他滚出《港囧》剧组。

这让包贝尔在发布会上忍不住痛哭。

对此,王宝强显出了他的格局。

他发文夸赞包贝尔是一个好演员,还请大家支持他,并希望网友能一如既往支持徐峥的新电影。

可以说,《港囧》没上映就饱受质疑。

这似乎也预示了《港囧》的命运。

在上映后,《港囧》一片吐槽声,评分连及格线都没上。

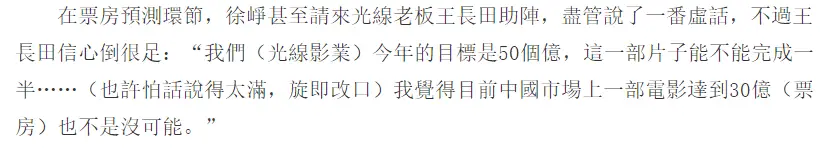

《港囧》虽然获得了16亿票房,这和王长田所期待的30亿,还差了近一半。

更让徐峥头痛的是,观众对他的导演能力产生了深深的质疑。

彼时的他,估计肠子都悔青了,当初不该用200万打发走王宝强。

04

与此同时,离开徐峥的王宝强,陈思诚很快带着唐探找到了他。

王宝强和陈思诚也是老相识了,两人曾一起出演《士兵突击》。

陈思诚的诚意,打动了王宝强。

在拍戏时,王宝强曾摔伤了腿,

怕耽误进程的王宝强,建议陈思诚换演员。

但陈思诚并不同意,豪迈地说:“我们等你。”

这一等,就是40天。

要知道,对于每时每刻都在赶进度的剧组来说,这都是白花花的银子啊。

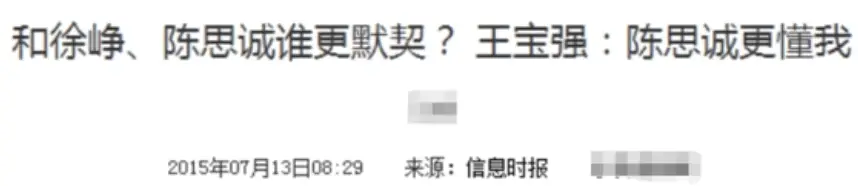

面对记者提问“徐峥和陈思诚,和谁的合作更默契”时,

王宝强直接表白陈思诚:“我觉得他更懂我。”

陈思诚马上回:“唐探是我写给王宝强的一封情书。”

和谐的气氛,看得出两人对彼此的惺惺相惜。

美好的开始,一般结局也不会差。

在《港囧》首映的时候,王宝强在社交平台上传了唐探的剧组。

黄渤转发了王宝强的微博,并称“坐等好戏”。

但耐人寻味的是,他们两人都没有为《港囧》作任何的宣传。

被称为“三十亿姐”的制片人陈祉希,更是从《泰囧》一路来到了唐探。

不知道是跟随王宝强的脚步,还是比起徐峥更看好陈思诚,我们就不得而知了。

《唐人街探案》在上映后好评如潮,更是拿下了8.3亿票房。

要知道,它的成本仅仅只有8000万。

彼时正春风得意的王宝强做梦也想不到,一年后,他的“家事”轰动了整个娱乐圈。

05

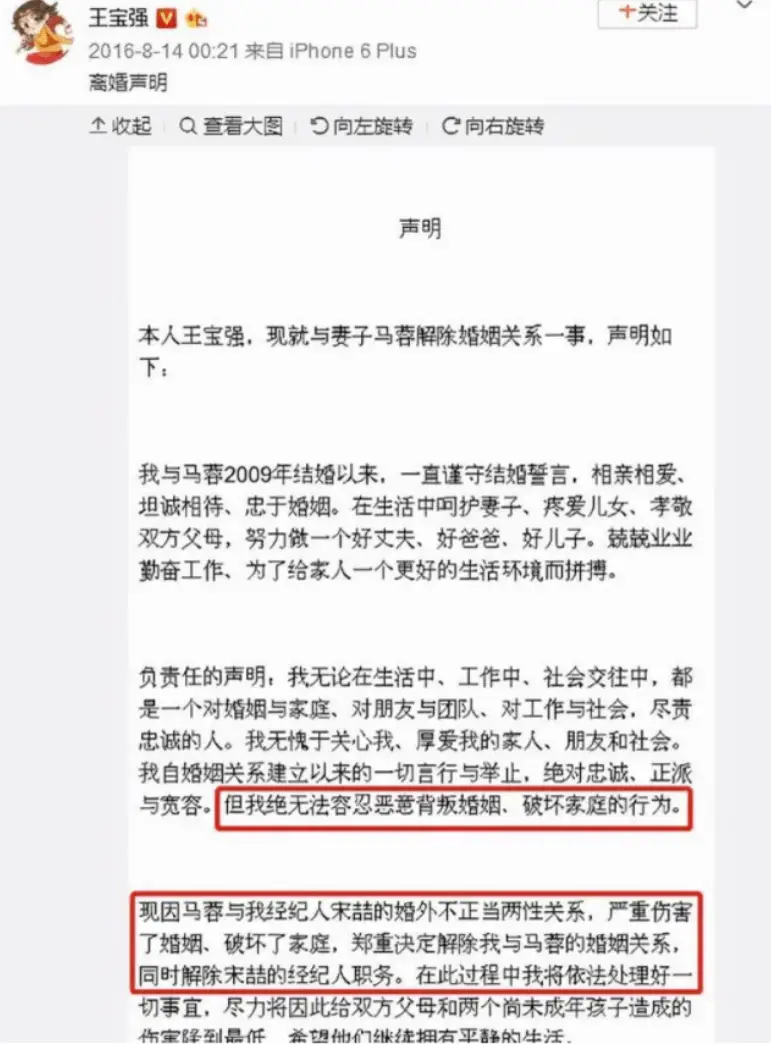

2016年8月14日的一个凌晨,王宝强的一则离婚声明,让娱乐圈炸开了锅。

被妻子戴绿帽子、家产被转移......王宝强堪比当代武大郎。

一夜之间,王宝强变得一无所有。

除却少年的贫穷、青年的奔波,这应该是王宝强进入娱乐圈以来最低谷的时候。

关键时刻,陈思诚第一时间站了出来,并给了他300万。

谈钱虽然俗气,但有时候也最能检验一个人的真心。

拿着这300万,王宝强第一时间去交了180万的税。

在娱乐圈,他应该是第一个借钱交税的明星。

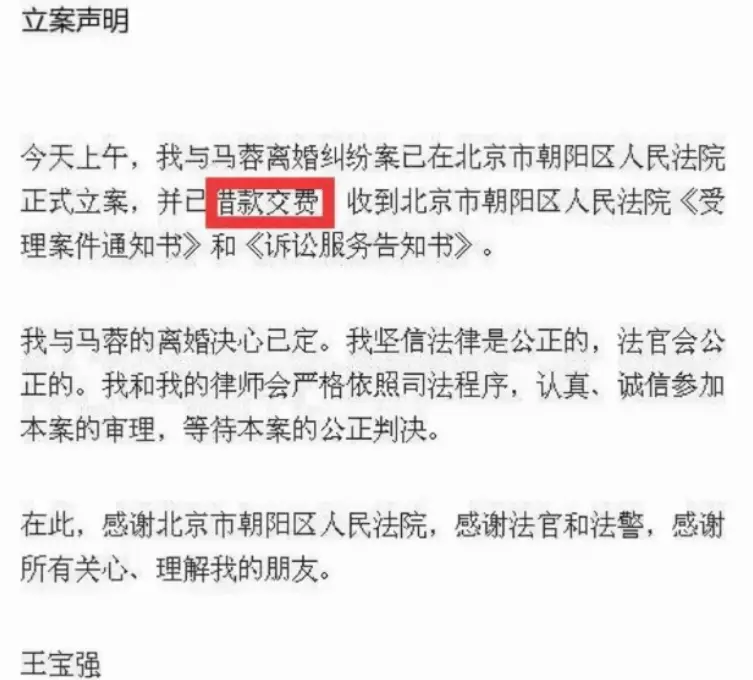

随后,王宝强一纸诉状,将马蓉和经纪人宋喆告上了法庭。

马蓉不断向王宝强泼脏水,她曾指控王宝强偷税漏税、家暴自己、对婚姻不忠,但都一一被推翻。

无奈之下,她只能用哭来博取同情。

“王宝强你想过没有,发不发这个声明,你都可以跟我离婚。”

但一切只能是都徒劳无功。

这些年,王宝强和徐峥渐行渐远,但却和陈思诚越走越近。

这些年,徐峥毁誉参半。

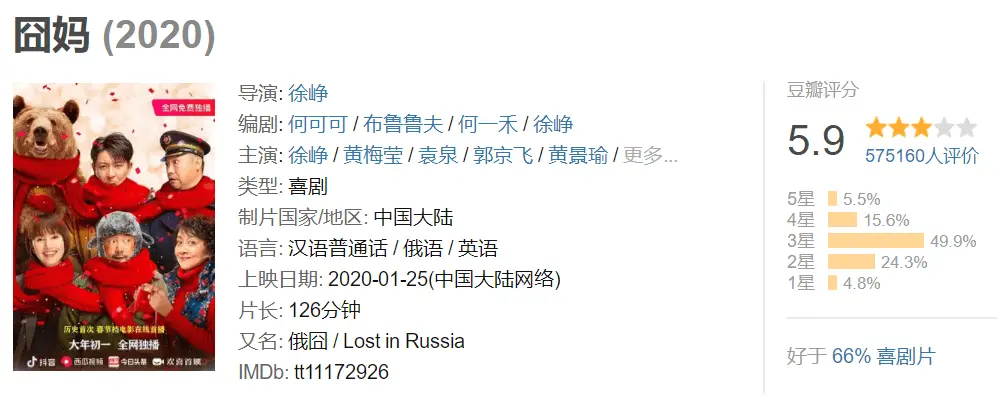

他所监制的《我不是药神》获得了很高的口碑,但导演的《囧妈》,只有5.9分。

2022年,他所监制的《我心飞扬》骂声一片,票房不到千万,票房和口碑双扑。

此外,这两年由于跟着张庭混,随着张庭被调查,这个商业片大导演口碑受到了巨大的质疑。

另一边的王宝强在经过那段失败的婚姻后,成熟了不少。

这些年,他试图转型当导演。

2017年,他导演的《大闹天竺》,陈思诚、冯小刚、陈凯歌等大腕纷纷捧场,徐峥也来了,显示了他的好人缘。

娱乐圈人情场,利益圈。

这部电影在上映后,虽然获得了7.5亿票房,但口碑却扑街了。

正是这部片子,让他获得了“金扫帚奖”。

这个奖由《青年电影手册》发起,网友和独立影评人参与评选,并评出年度最差影片。

说白了,“金扫帚奖”并不光彩。

所以很多导演和演员在获得这个奖项后,要不然不服,要不就是视而不见。

有的选择了谩骂,就像包贝尔。

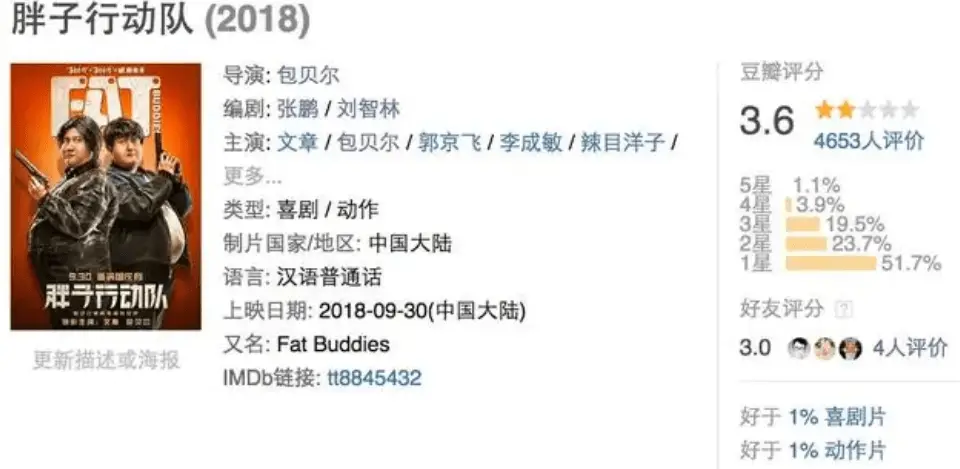

2019年,包贝尔的《胖子行动队》,2022年的《阳光姐妹淘》,均上榜了。

但对此,包贝尔是不服的。

不仅质疑这个奖的权威性,还称程青松在恶心他,蹭他的流量。

或许这个奖项谈不上完全的公平,但毋庸置疑的是,上榜的一定是烂片。

包贝尔开撕程青松,但网友大多站队程青松,称包贝尔得这个奖是“实至名归”。

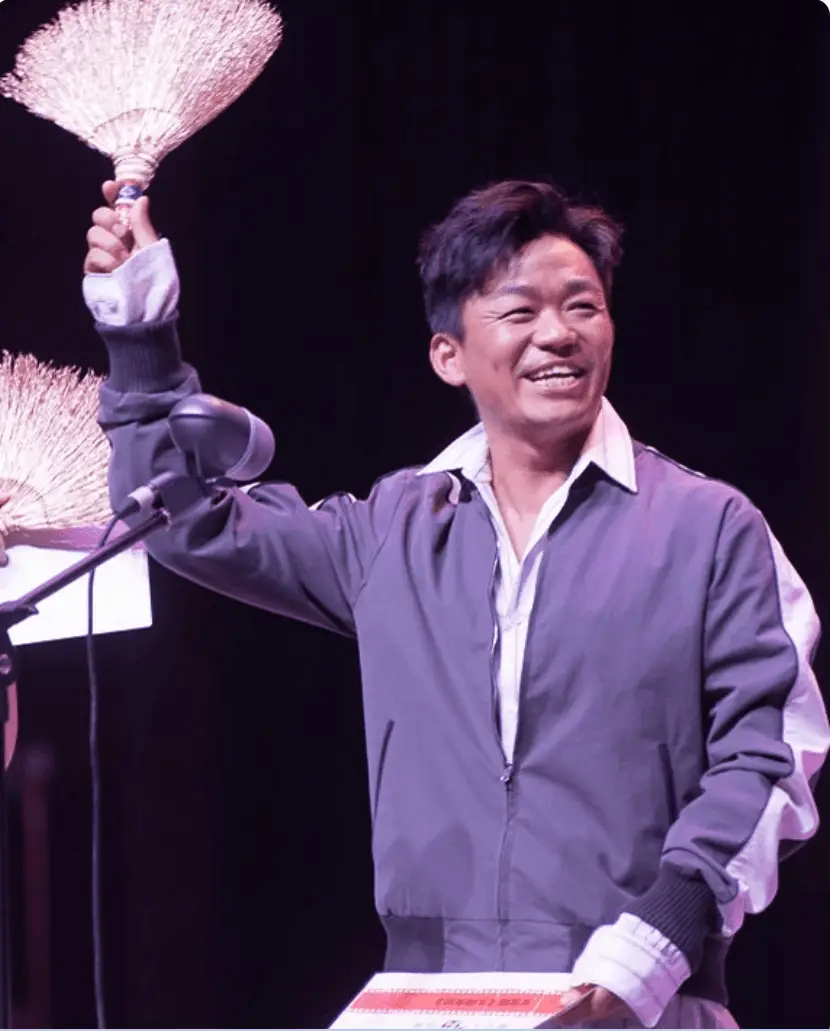

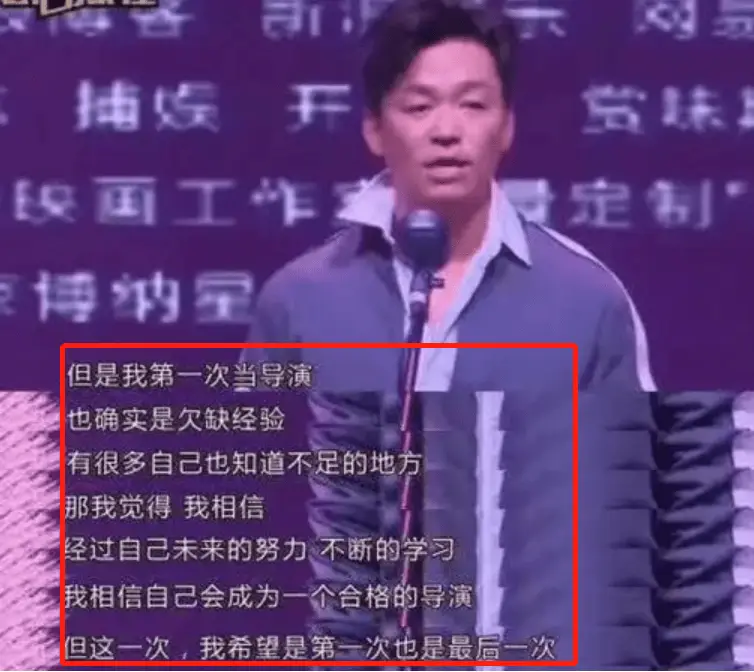

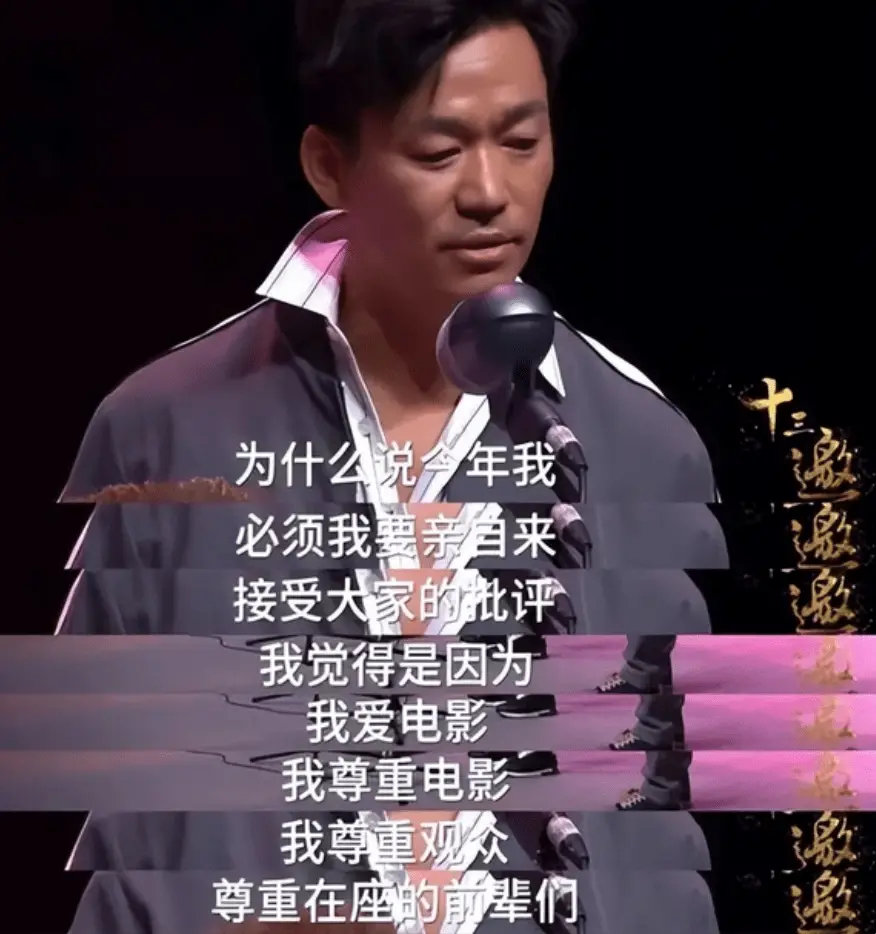

王宝强应该是第一个去领奖的一线明星。

在领奖台上,他承认了自己的没经验和不足。

之所以来领这个奖,就像他所说的:“我知道金扫帚奖不是一个光彩的奖,但它可以鞭策你进步。为什么来领这个奖?我要亲自来接受大家的批评......”

一番真诚的话,让主办方和网友感动不已。

就像他所说的,他尊重电影和观众。

这一点,大家都感受到了。

连主办方都过意不去,让他在现场宣传自己的电影。

但被王宝强拒绝了。

很多网友觉得他傻,但他的胸襟和格局,可见一斑。

人惯会听好听的话,喜欢别人的夸奖和奉承。

人最难的,往往是直面自己的短板和不足。

除了包贝尔外,冯小刚的电影遭到批评时,曾骂观众不懂欣赏电影,是垃圾。

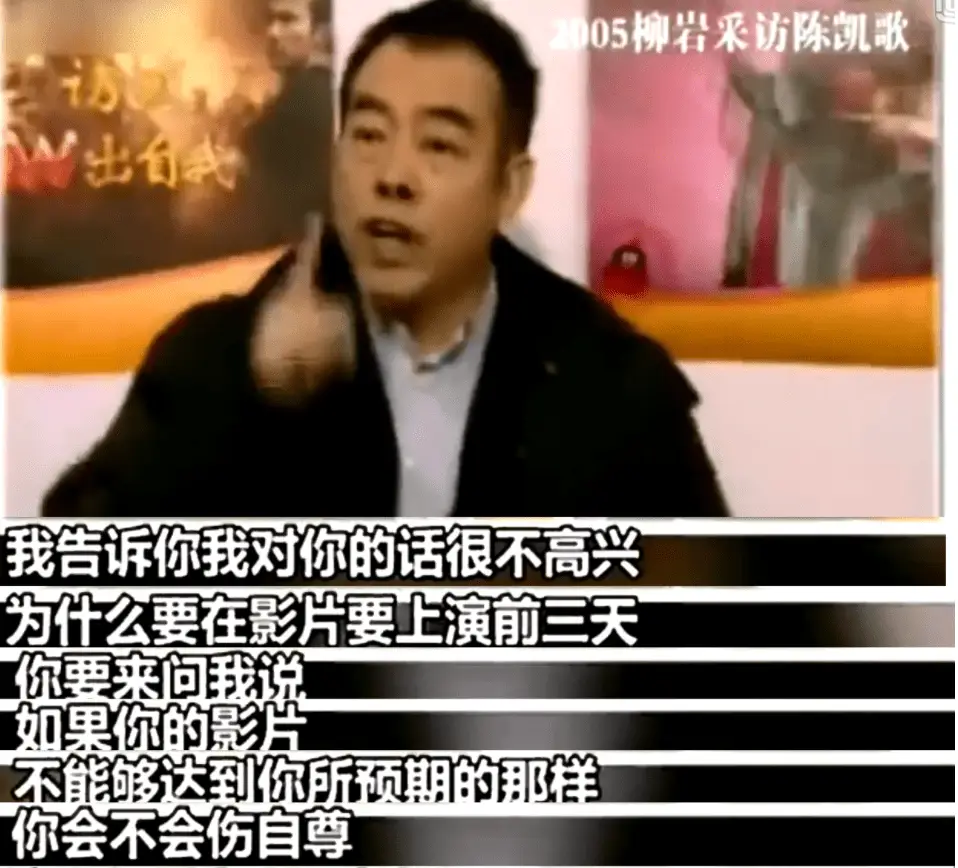

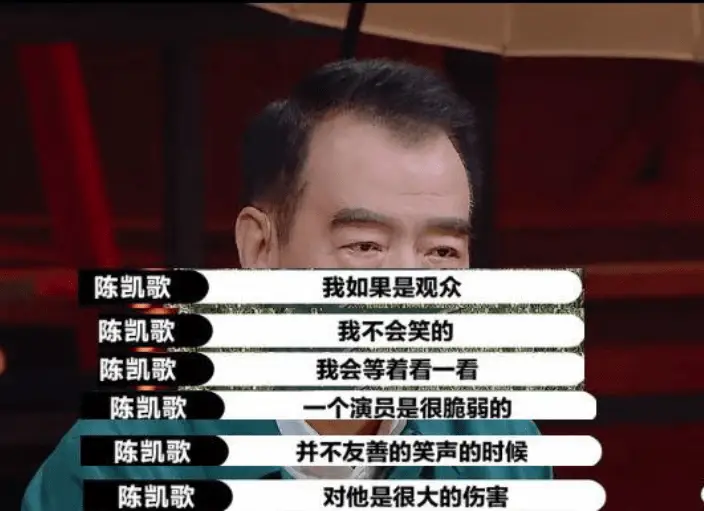

陈凯歌如今依然不能面对观众对《无极》的批评,不仅在某节目中怼批评《无极》的李诚儒,连柳岩一句“假设电影不能达预期”,都被陈凯歌当场发飙,骂了个狗血喷头。

陈凯歌的逻辑是“一个演员是很脆弱的”,言下之意是不能受到批评。

一个人在高处站久了,便很难去倾听下面的声音。

而王宝强在娱乐圈多年,站上过塔尖,也受到过万人的追捧。

但他没有变得飘飘然,依然能坦然面对自己的错误。

这一点,尤为难得。

只有能承受别人的批评,才能去拥抱更好的电影,和更高的赞誉。

如今的王宝强,成熟了,自信了,勇敢了,也更坦然了。