前言

服务网关、流量网关、安全网关,到底哪个才是我们常说的网关?

三选一 or 三合一 ?

从网关的主要用途来划分,可划分为服务网关、流量网关、安全网关这3类:

虽然如上将网关分为三类,但这三者并非“三选一”的关系,更多是协作关系。在一个大型系统中,用户的请求通常是先经过安全网关(如过滤掉非法流量或抗住安全攻击),再经过流量网关(如将流量负载均衡到对应数据中心),最后到达服务网关(如将业务请求路由到具体的后端业务服务),它们层层递进,共同构成了系统的入口防线与业务枢纽。

因此,现在也有部分网关产品将这三类网关功能“三合一”,集成在一款网关产品上。例如阿里云Higress(已开源)、华为云CSE应用网关等,均是实现了“三合一”的高度集成网关,它们打破了传统架构中不同类型网关分离的界限,将流量网关、微服务网关和安全网关的能力融合在了一个解决方案中,旨在通过一个统一的入口,解决流量管理、微服务治理和安全防护的所有问题,以降低部署成本和运维复杂度(部分最新的网关产品还融入了AI网关,即四合一)。

服务网关

1.核心定位

服务网关也被称为API网关或业务网关。当单体应用被拆解为众多微服务应用后,随之而来的问题逐渐显现。一些与核心业务关联度较低的功能,如权限管理、日志记录、数据加密、流量控制等,在每个微服务中均需独立实现,这导致大量重复代码的产生。加之系统持续迭代与人员变动,各微服务中这些功能的具体实现方式差异愈发显著,进一步推高了维护成本。与此同时,原本在单体应用中易于操作的接口管理,在微服务架构下失去了统一的管理入口,无法有效追踪现有接口信息、明确接口定义及监控运行状态。服务网关就是为了解决上述这些问题。

注:如果整个公司的技术栈较为统一,全公司所有服务共用同一个注册发现中心,则每个系统内部的服务网关可以没有(已无必要存在),一般会建设一个东西向流量(后端服务间的调用)网关,侧重于跨业务域的服务路由和容灾切换(即跨业务域/跨单元跨SET的服务间调用通过网关,同个业务域或同个单元/SET内的服务间调用无需通过网关,且支持各单元/SET的容灾切换,如某服务的A单元不可用,则可通过该网关将上游流量切换到其可用的其他单元),此外也会有一个南北向流量(用于前端与后端服务间的调用)的API网关(如管理后端对外暴露的API、认证鉴权等)。

如果只从服务路由的角度看,你可以把它想象成一个“酒店前台”:

跟流量/安全网关相比,服务网关更靠近我们的业务,它能直接处理业务请求,能集成非业务相关的横切功能,也可参与业务数据转换和协议适配,还能支持业务灰度发布和流量控制等等,且由于服务网关处于整体系统架构的最上层,它的改动对内部各个微服务通常是无感的,在服务网关进行扩展优化具备收益高、业务侵入性小、复用性强等显著优势,因此,服务网关是一个适合扩展的理想位置,很多业务应用层需要考虑的事情可以上浮到服务网关来完成。

服务网关的典型代表:

2.主要功能

(1)系统的门面:统一入口与安全防护

(2)前台接待员:降低系统间交互依赖复杂度

(3)交通警察:流量治理与高可用保障

(4)记录仪:运维监控与灰度发布

流量网关

1.核心定位

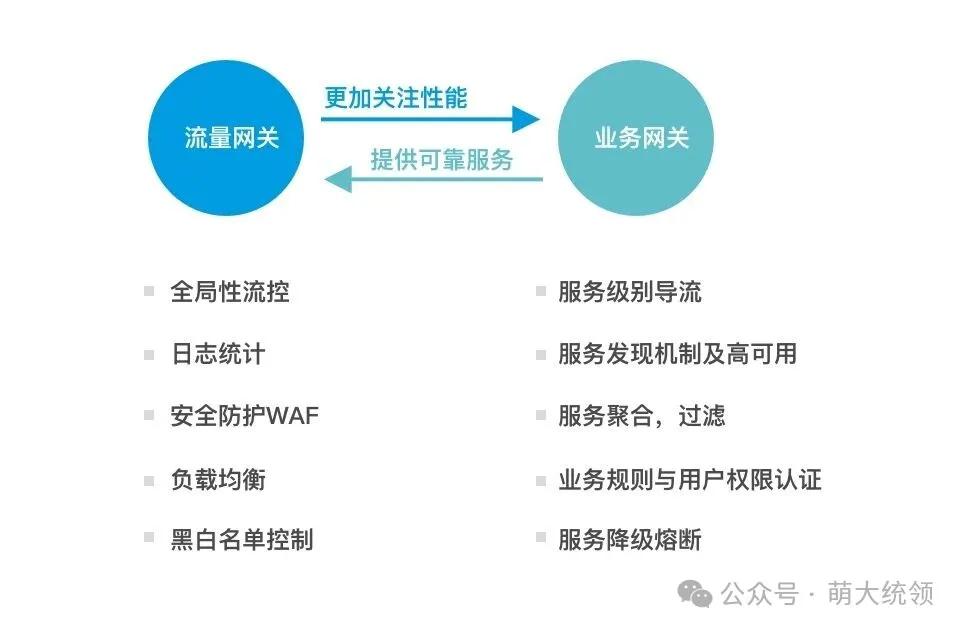

流量网关,顾名思义就是控制流量进入集群的网关。因此,在实际的大型系统架构中,通常还会在服务网关的前面再部署一层流量网关。跟服务网关相比,流量网关一般不关心上游具体调用的是什么业务接口,只关心连接是否合法、流量是否超标、分发到哪个数据中心等,也即流量网关侧重于关注“网络流量”和“基础设施”。

如果说服务网关是“部门经理”,负责协调内部业务,那么流量网关就是“大楼的门禁系统”,所有进出(数据包)都必须经过它,由它来决定怎么走不堵车、谁可以进。

流量网关通常位于整个系统的最边缘,是客户端流量(南北向流量)或跨业务域流量(东西向流量)进入对应数据中心的第一道关卡,它的核心关注点是网络流量本身(如连接、吞吐量、延迟),而不是具体的业务逻辑,它的核心使命是:保障全局流量的稳定与安全。(部分场景下,如东西向流量场景,服务网关和流量网关通常会合并为一个)

流量网关是现代互联网架构中不可或缺的一环。它就像是一个“守门人”,既要保证合法用户的请求能快速、顺畅地进入系统(如负载均衡),又要防止坏人或过多的流量把系统搞瘫痪(如限流)。

流量网关的典型代表:

2.主要功能

(1)流量路由:根据预设规则(如域名、路径、IP地址、号段等)将流量分配到不同的数据中心,确保请求能快速、准确地到达目标节点。

(2)负载均衡。自动分配流量到多个后端实例,避免单个服务器过载,确保资源均匀利用。

(3)流量控制与限流。一是对于非法的请求或者无效的请求,会将请求拒之门外,降低集群的流量压力;二是为了防止突发流量或恶意攻击把系统冲垮,支持对特定接口、用户或时间段的请求进行限制,确保系统在高并发场景下仍能稳定运行,保护后端服务的性能和可用性。

(4)网络优化:对TCP等协议进行优化,支持HTTP/2、QUIC等现代网络协议,提升客户端与服务器之间的通信性能。

安全网关

1.核心定位

常说的安全网关,通常是指部署在网络边界、集成了防火墙、VPN、防病毒、上网行为管理等多种安全功能的一体化硬件设备或软件系统,用来防止外部威胁入侵,同时管理内部网络的安全访问,它的目标是“防外攻、控内网、保数据”。

安全网关是网络的“防弹盾牌”或“安检门”,它的关注点是“安全”和“合规”,不关心流量具体是哪个API。

典型技术代表:

2.主要功能

(1)防攻击:核心安全防护

是安全网关的立身之本,主要负责过滤恶意流量:

(2)远程接入:安全接入与加密

安全网关通常内置了VPN(虚拟专用网)功能:

最后的话

1.三者共同点

尽管这三种网关分工不同,但作为“网关”,它们在架构层面有以下共同的定位特征:

(1)都是“入口/出口”:

三者都充当了某种形式的单一访问点。无论是网络流量、微服务调用,还是外部访问,都必须经过网关,这使得它们成为流量的必经之地。

(2)都具备“代理”能力:

它们本质上都是代理服务器(Proxy),负责接收请求、处理请求(转发、过滤、修改),然后将请求发送给后端目标,隐藏了内部的真实结构。

(3)都提供“隔离”作用:

它们都起到了隔离内外部环境的作用,保护后端服务器(无论是应用服务器还是内网设备)不直接对外暴露。

2. 三者的协作

在现代大型系统中,这三者往往是层层递进关系:

(1)用户请求首先到达安全网关,过滤掉明显的黑客攻击和非法流量。

(2)合法流量进入流量网关,负载均衡到对应的数据中心,抗住高并发压力。

(3)流量被转发给服务网关,进行服务路由,最终送达给具体的后端服务处理。

一句话总结:

安全网关负责“不让坏人进来”,流量网关负责“让流量进来且不堵车”,服务网关负责“让流量去该去的地方办业务”。