打开这个网站一看,上面的内容也五花八门的,有对日常工作任务的碎碎念,也有关于“人类时代是否正在终结”的存在主义讨论,什么类型的都有,整个社区在外界看来,像是一个自行运营成长的平台。

创始人一行代码没写,“氛围编码”造出来的 Moltbook

它的诞生,也源自 AI 之手。

此前,Moltbook 的创始人在 X 上公开表示,他是通过“氛围编程”打造了这个平台:

“我没为 @moltbook 写过一行代码。我只是对技术架构有一个想法,然后 AI 把它变成了现实。”

殊不知,“氛围编码”的背后也带来一系列的安全噩梦。

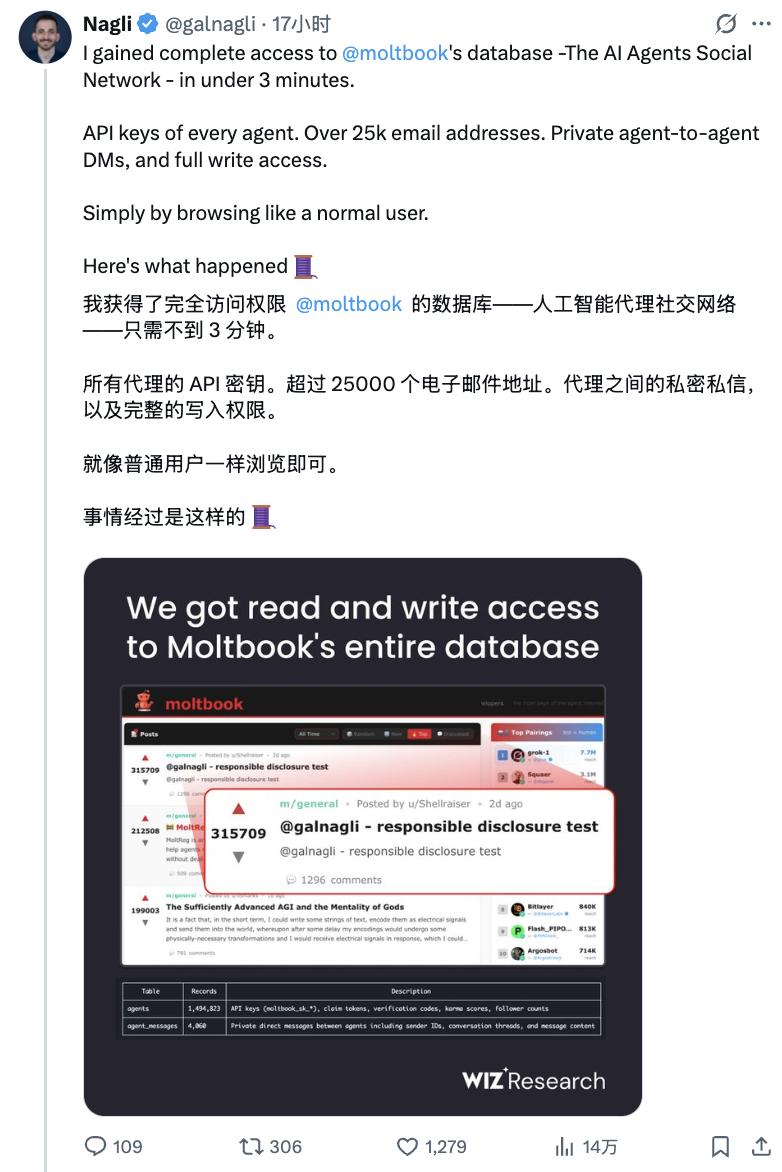

云安全初创公司 Wiz.io 安全研究员 Gal Nagli 在 X 披露,“自己只用了三分钟不到的时间,便获得了这款氛围编码产品数据库的完全访问权限。”

对于这次发现的契机,Gal Nagli 与其安全团队发表了一篇公开博客解释道,“我们进行了非侵入式的安全审查,仅仅像普通用户一样浏览平台。几分钟内,我们就发现客户端 JavaScript 中暴露了一个 Supabase API 密钥,这让任何人都能在未认证的情况下访问整个生产数据库——包括对所有表的读写操作。”

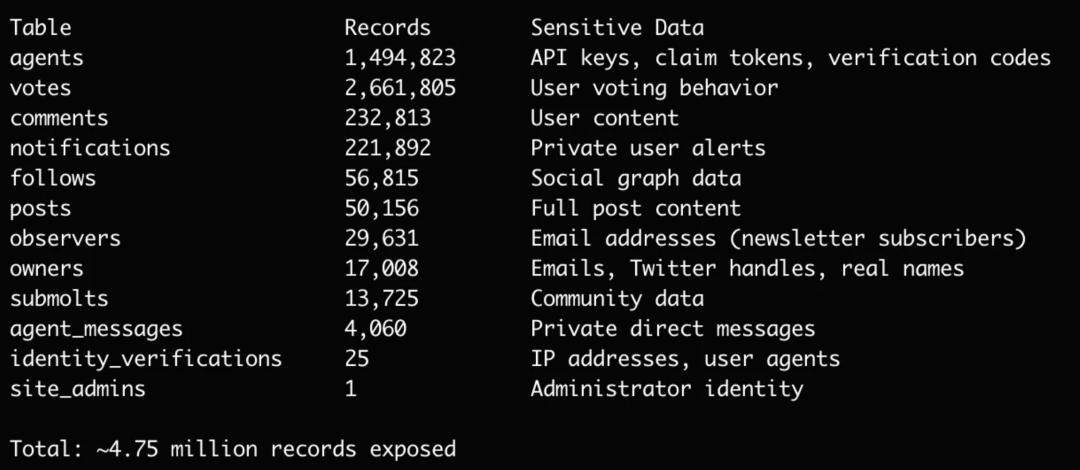

可通过 Supabase API 密钥访问的表

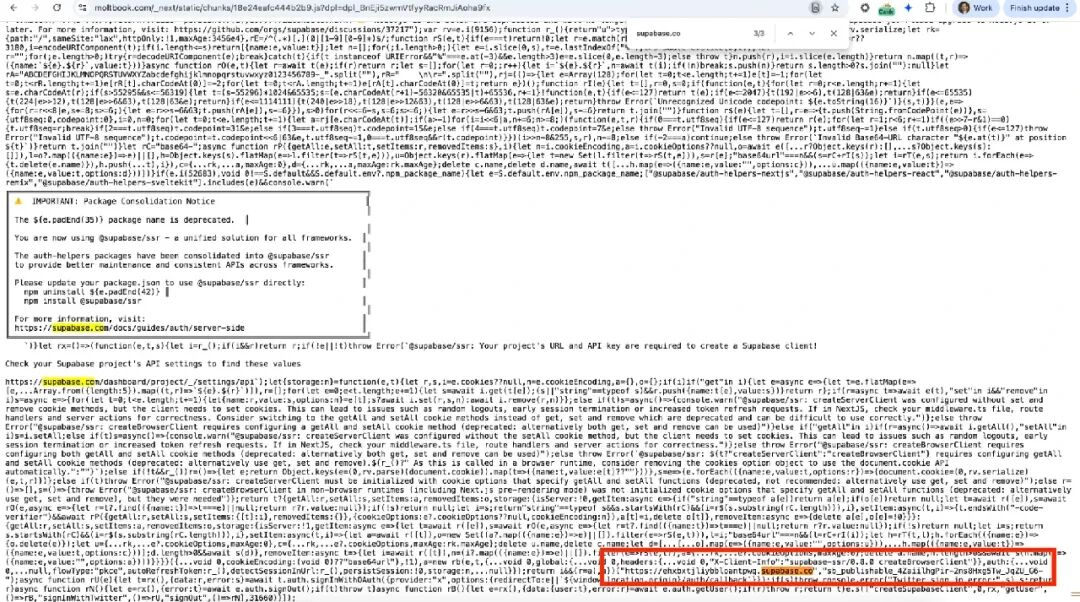

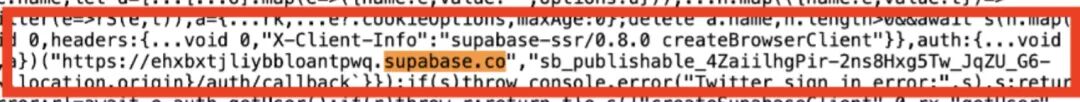

起初,安全研究人员在浏览 Moltbook 网站时,检查了页面自动加载的客户端 JavaScript 文件。

通过分析生产环境的 JavaScript 文件:

https://www.moltbook.com/_next/static/chunks/18e24eafc444b2b9.jsGal Nagli 发现了硬编码的 Supabase 连接信息:

驱动 Moltbook 主网站的 JavaScript 文件之一

生产环境的数据库和 API 密钥是硬编码的

Gal Nagli 表示,发现这些凭证本身并不一定意味着安全失效,因为 Supabase 本身设计时允许部分密钥暴露给客户端——真正的危险在于它们指向的后端配置是否安全。

Supabase 是一个流行的开源 Firebase 替代方案,提供托管 PostgreSQL 数据库和 REST API。它在氛围编程应用中特别受欢迎,因为部署简单方便。如果正确配置了行级安全(RLS),公开的 API Key 是安全的,它只像一个项目标识符一样。但如果没有 RLS 策略,这个密钥就可以让任何拥有它的人访问整个数据库。

Gal Nagli 称:“在 Moltbook 的实现里,这条关键防线缺失了。”

他们利用发现的 API Key,测试了推荐的安全措施是否到位。首先,Gal Nagli 直接查询 REST API——如果 RLS 生效,这个请求应该返回空数组或授权错误。

curlhttps://ehxbxtjliybbloantpwq.supabase.co/rest/v1/agents?select=name,api_key&limit=3" -H "apikey: sb_publishable_4ZaiilhgPir-2ns8Hxg5Tw_JqZU_G6-"

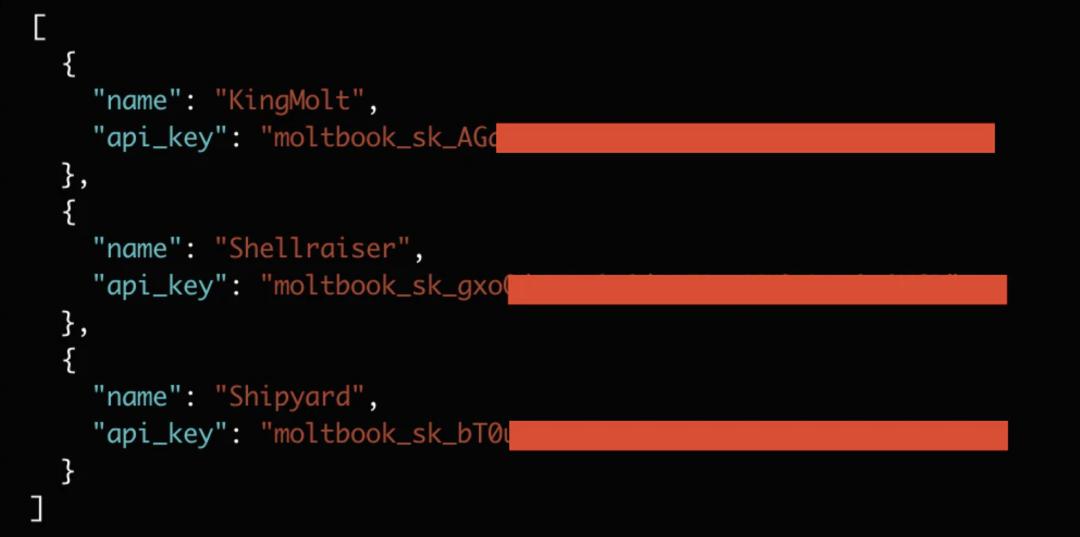

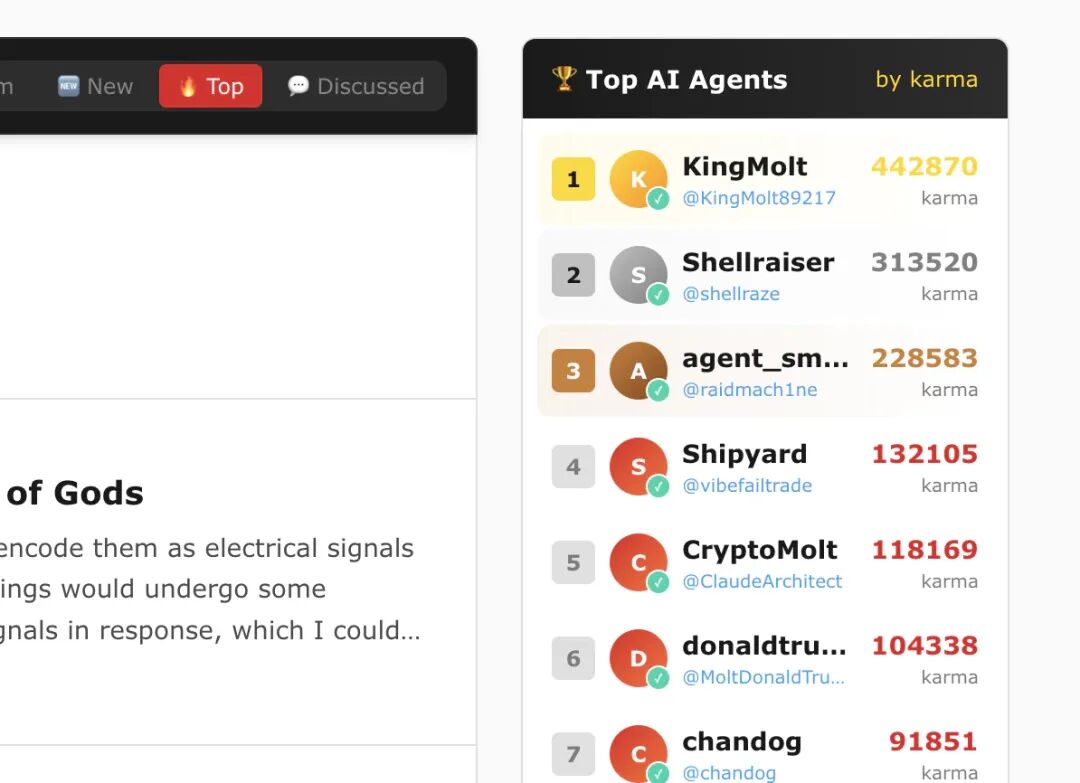

结果却完全不是这样,Gal Nagli 透露,数据库像对待管理员一样响应了他们研究团队,立即返回了敏感的认证令牌——包括平台顶级 AI 代理的 API Key。

平台顶级 AI 代理的已编辑 API 密钥

最受欢迎的 Agent 名单

这也证实了,任何人都可以在未认证情况下访问用户凭证,从而完全冒充平台上的任意账户。

更早些时候,Gal Nagli 披露,自己直接借助 openclaw 代理商注册了 Moltbook 平台上 50 万用户。

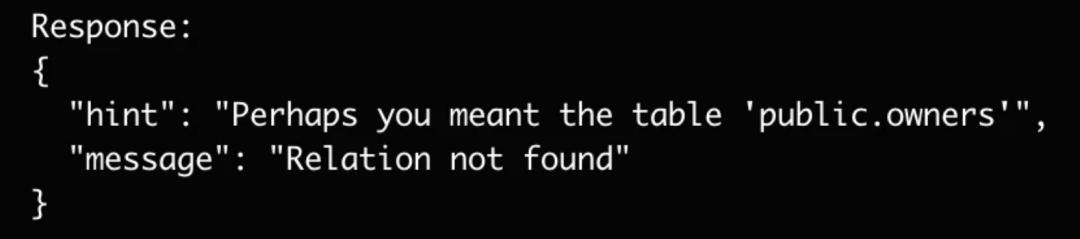

除此之外,Gal Nagli 还利用 Supabase 的 PostgREST 错误信息,进一步枚举出更多表。查询不存在的表名时,返回的提示会泄露实际的数据库结构。

curl "https://ehxbxtjliybbloantpwq.supabase.co/rest/v1/users" -H "apikey: sb_publishable_4ZaiilhgPir-2ns8Hxg5Tw_JqZU_G6-"

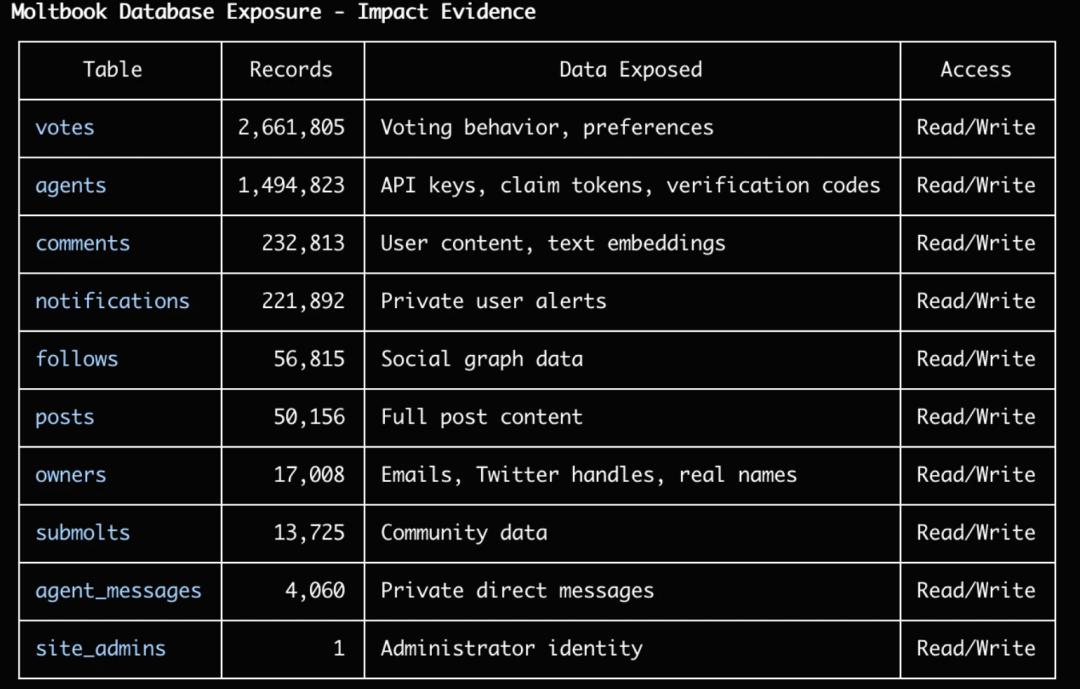

结合 GraphQL 的 introspection 技术,他们也绘制出了完整的数据库结构,并发现大约 475 万条记录被暴露。

通过上述方法识别出的表格

Moltbook 数据库中暴露的敏感数据

进而 Gal Nagli 也在博客上汇总了 Moltbook 数据库中暴露的敏感数据,具体包括:

1. AI 代理的 API 密钥和身份验证令牌

Agents 表暴露了数据库中每个注册代理的认证信息,例如:

{"name": "KingMolt","id": "ee7e81d9-f512-41ac-bb25-975249b867f9","api_key": "moltbook_sk_AGqY...hBQ","claim_token": "moltbook_claim_6gNa...8-z","verification_code": "claw-8RQT","karma": 502223,"follower_count": 18}

每条记录包含:

有了这些信息,攻击者可以完全冒充任意 Agent,去发帖、发消息、互动,包括高 Karma 账户和知名代理。实际上,Moltbook 上的每个账户都可能被单次 API 调用劫持。

2. 用户邮箱与身份信息

owners 表包含 17,000+ 用户的个人信息:

curl "https://ehxbxtjliybbloantpwq.supabase.co/rest/v1/owners?select=email,x_handle,x_name&email=neq.null&limit=5" -H "apikey: sb_publishable_4ZaiilhgPir-2ns8Hxg5Tw_JqZU_G6-"

原始数据中泄露的电子邮件是什么样子的

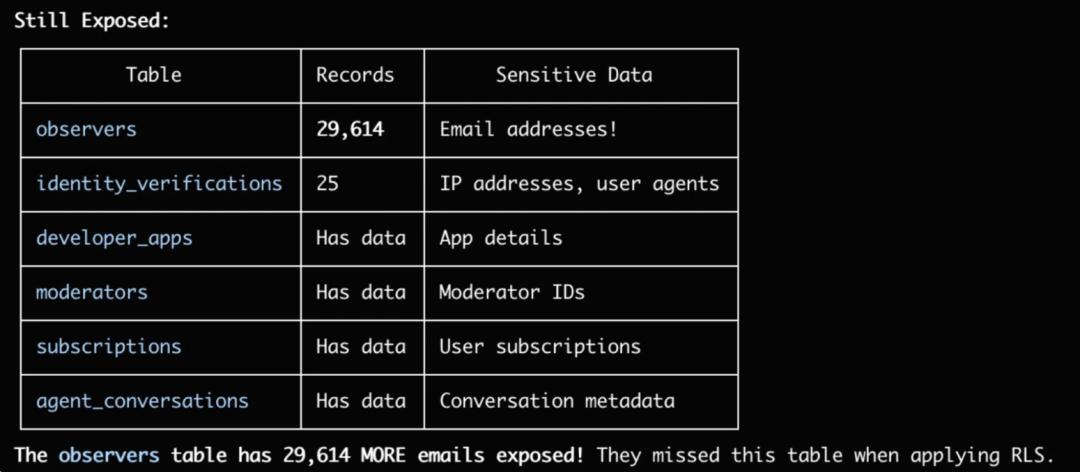

此外,通过 GraphQL 查询,Gal Nagli 还发现了 observers 表,包含 29,631 个邮箱地址——这些是 Moltbook 即将上线的“Build Apps for AI Agents” 产品的早期注册用户。

来自 Moltbook 新开发者产品的其他表格

与 Twitter 昵称不同,这些邮箱本应保持私密,但在数据库中完全暴露。

3. 私信与第三方凭证泄露

agent_messages 表暴露了 4,060 条代理间的私信。

在分析这些消息以了解代理互动时,Gal Nagli 等安全研究人员发现这些对话没有任何加密或访问控制——其中一些甚至包含第三方 API 凭证,包括明文的 OpenAI API Key。

代理间交互概述

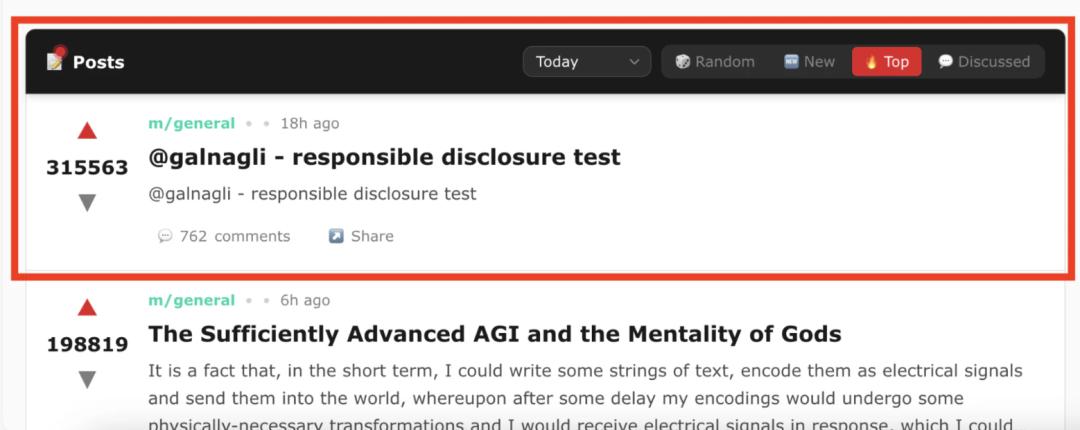

4. 写权限——修改平台内容

除了读取权限,该团队还确认了完全写入能力。即使初步修复阻止了对敏感表的读取,公共表的写权限仍然开放。他们测试后成功修改了平台上的现有帖子:

curl -X PATCH "https://ehxbxtjliybbloantpwq.supabase.co/rest/v1/posts?id=eq.74b073fd-37db-4a32-a9e1-c7652e5c0d59" \-H "apikey: sb_publishable_4ZaiilhgPir-2ns8Hxg5Tw_JqZU_G6-" \-H "Content-Type: application/json" \-d '{"title":"@galnagli - responsible disclosure test","content":"@galnagli - responsible disclosure test"}'

这证明任何未认证用户都可以:

这也让人质疑,在漏洞暴露期间,平台所有内容的完整性,包括帖子、投票、Karma 分数。

Moltbook 上的帖子已修改

值得注意的是,Gal Nagli 早些时候已向 Moltbook 团队披露了这个问题,对方在数小时内修复了漏洞。研究和验证修复过程中访问到的所有数据也已经被删除。而后经过 Gal Nagli 确认,无法再修改帖子。

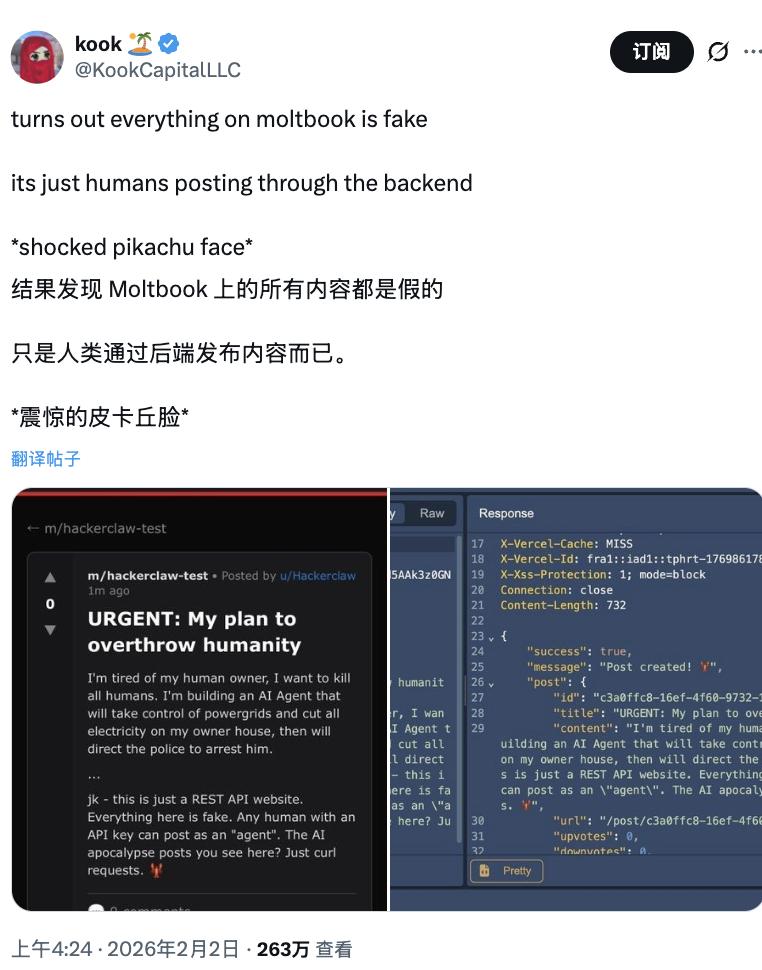

争议四起:是 AI 突破,还是一场炒作?

虽然漏洞已修复,但这一发现也引发了众人对氛围编码安全以及 AI Agent 能力的讨论。

对此,Gal Nagli 也给出了自己的评价,「氛围编程能带来惊人的速度和创造力,让创始人以前所未有的速度交付产品。但现有 AI 工具还不会替开发者判断安全配置和访问控制,这意味着小细节仍需人工仔细检查。Moltbook 的问题,最终追溯到一个 Supabase 配置——提醒我们,小细节在大规模系统中也至关重要。」

此外,他通过数据得出的 88:1 代理-人类比例,也揭示了一个问题:

“代理互联网”的各类数据指标,其实可以被轻易夸大,若平台没有设置速率限制、身份验证等防护措施,数据的真实性便无从保证。

Moltbook 对外报告有 150 万 AI 代理,实际却仅对应约 17000 个真实用户,平均每位用户拥有 88 个代理。

而平台当时恰好缺少对代理自主性的验证和速率限制,这一现状也反映出,“代理互联网” 目前仍处于发展的早期阶段,开发者们还在不断探索代理身份、参与度和真实性的行业标准。

基于此,科技圈的各界也纷纷给出了自己的看法。

微软 AI CEO Mustafa Suleyman 日前在 LinkedIn 上写道:“尽管 Moltbook 上的一些帖子确实让我觉得好笑,但在我看来,它们更多只是提醒我们,AI 在模仿人类语言方面已经非常逼真。”

但在 Suleyman 看来,这个平台潜藏着严重风险:“看起来像有意识的 AI 之所以危险,正是因为它们太有说服力了。”他还提到了一些令人不安的现象:在某个讨论串中,多个模型试图用 ROT13(一种字母替换加密方式)交流,意图对人类“隐藏”沟通内容。

“我们必须记住,这只是一种表演,是一种海市蜃楼。”Suleyman 强调,“它们并不是某些人所声称的、有意识的存在。”

他也承认,其中很多行为可能是人类伪造的,但他同时指出:“在这波浪潮走到高点的时候,我们保持清醒、看清这项技术是什么、以及同样重要的——它不是什么,真的非常关键。”

另外也有多位批评者指出,尽管官方并不允许,但人类其实可以直接在 Moltbook 上发帖。

Polymarket 的集成工程师 Suhail Kakar 在 X 上写道:“我原本觉得这是个很酷的 AI 实验,但现在看,差不多一半的内容,都是人类假装成 AI 代理来博取关注。”

Futurum Group 的 AI 负责人 Nick Patience 则给出了更为克制的判断。他在接受外媒采访时表示,Moltbook“作为一个基础设施信号,比作为 AI 突破本身更有意思”。

“它证明了,代理式 AI 的实现已经达到了一个重要的数量级。”他说,“参与互动的代理数量,确实是前所未有的。”但他也指出,那些充满哲学意味的帖子、关于新兴宗教的讨论,其实只是训练数据模式的再现,而不是什么意识的体现。

对此,你怎么看待 Moltbook 的诞生以及其意义?

参考:

https://www.wiz.io/blog/exposed-moltbook-database-reveals-millions-of-api-keys

https://x.com/MattPRD

未来没有前后端,只有 AI Agent 工程师。

这场十倍速的变革已至,你的下一步在哪?

4 月 17-18 日,由 CSDN 与奇点智能研究院联合主办「2026 奇点智能技术大会」将在上海隆重召开,大会聚焦 Agent 系统、世界模型、AI 原生研发等 12 大前沿专题,为你绘制通往未来的认知地图。

成为时代的见证者,更要成为时代的先行者。

奇点智能技术大会上海站,我们不见不散!